En esta ocasión, veremos cómo configurar de forma manual un dispositivo OSA en el emulador de IBM Z Development & Test Environment y la comunicación TCPIP con el sistema z/OS. Es muy fácil de configurar y, de esta forma, podremos acceder a aplicaciones como z/OSMF, ZOWE, etc.

Como referencia utilizaremos el Redbook de zPDT.

En el capítulo 7 – LANs, se muestran diferentes escenarios según el tipo de configuración que queramos. En mi caso, seguiré los pasos del escenario 4 porque permite la conexión al sistema z/OS desde otros sistemas de la red LAN. Esta configuración requiere una IP fija para el sistema z/OS.

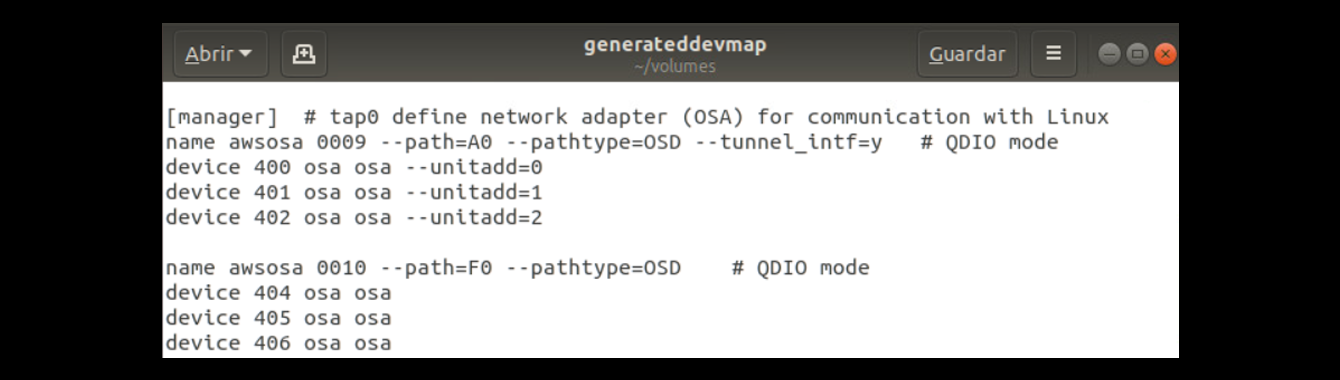

Empezamos por la configuración del fichero Devmap.

NOTA: Si generamos este fichero con la utilidad “create_devmap.pl”, al final del fichero tendremos ejemplos de configuración.

Vamos a añadir una nueva OSA emulada (emula una tarjeta OSA real que se usan en Mainframe). En este caso, será una OSA QDIO (OSD).

Más información sobre OSA QDIO:

Añadimos la siguiente configuración en el fichero Devmap:

[manager]

name awsosa 0022 --path=F0 --pathtype=OSD

device 404 osa osa

device 405 osa osa

device 406 osa osa

El número “0022” puede ser cualquier hexadecimal que no repitamos en otros dispositivos del fichero.

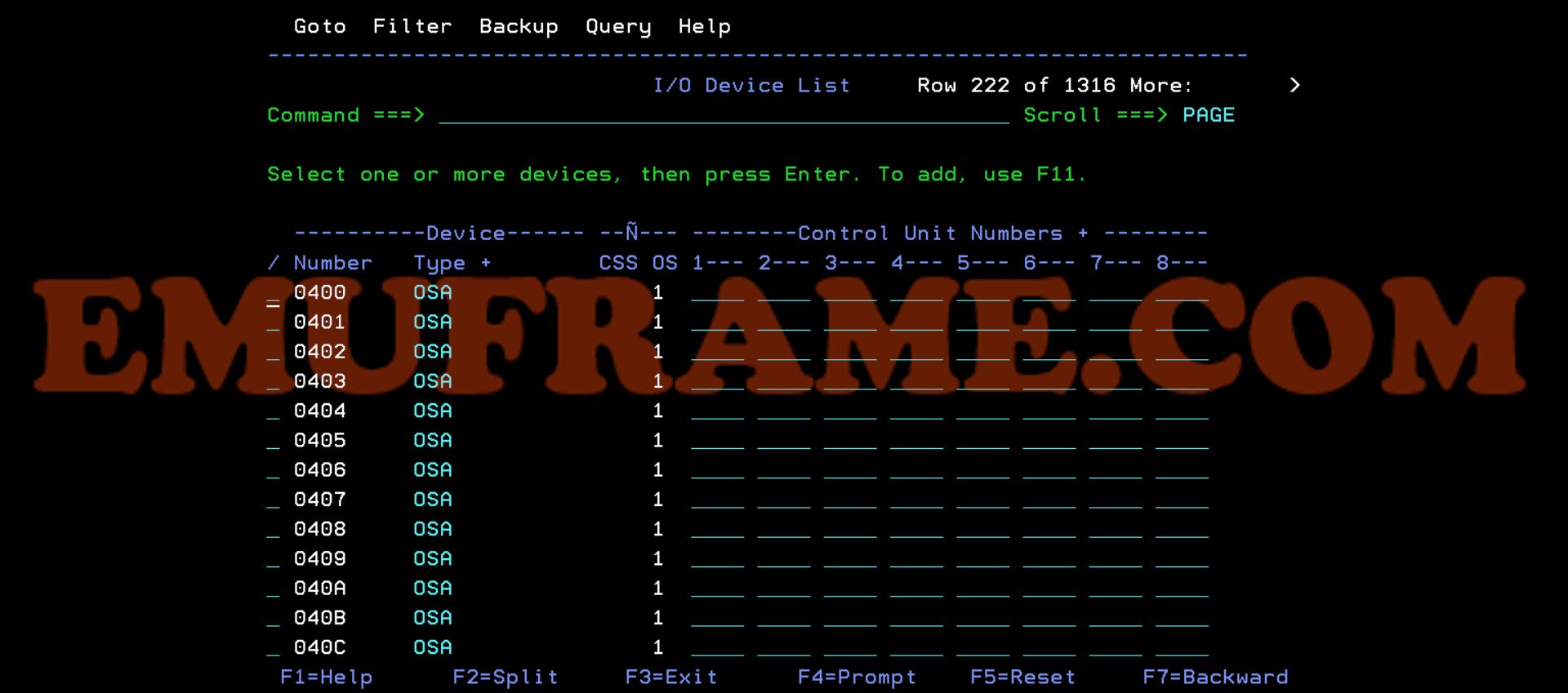

Para los dispositivos 404 (READ), 405 (WRITE) y 406 (DATAPATH), debemos elegir unos canales que no estén en uso y se correspondan con el tipo “OSA” en el IODF.

Una vez que arrancamos el sistema z/OS, vamos a comprobar la configuración VTAM para definir esta nueva OSA. En el caso de esta versión ADCD, la OSA ya está definida.

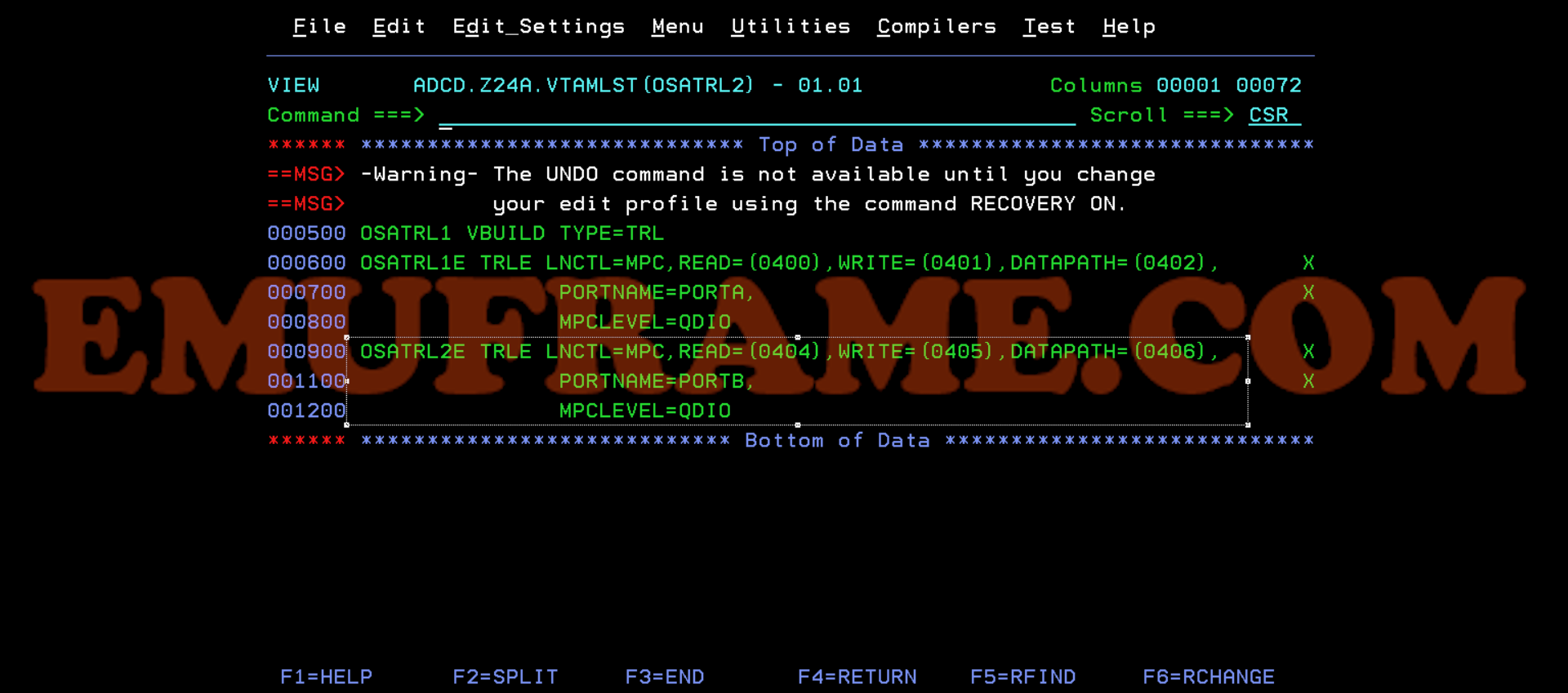

Vamos a la librería VTAMLST correspondiente. En este caso, la definición que íbamos a incluir ya existe en el miembro OSATRL2.

OSATRL1 VBUILD TYPE=TRL

OSATRL1E TRLE LNCTL=MPC,READ=(400),WRITE=(401),DATAPATH=(402), X

PORTNAME=PORTA,MPCLEVEL=QDIO

OSATRL2E TRLE LNCTL=MPC,READ=(404),WRITE=(405),DATAPATH=(406), X

PORTNAME=PORTB,MPCLEVEL=QDIO

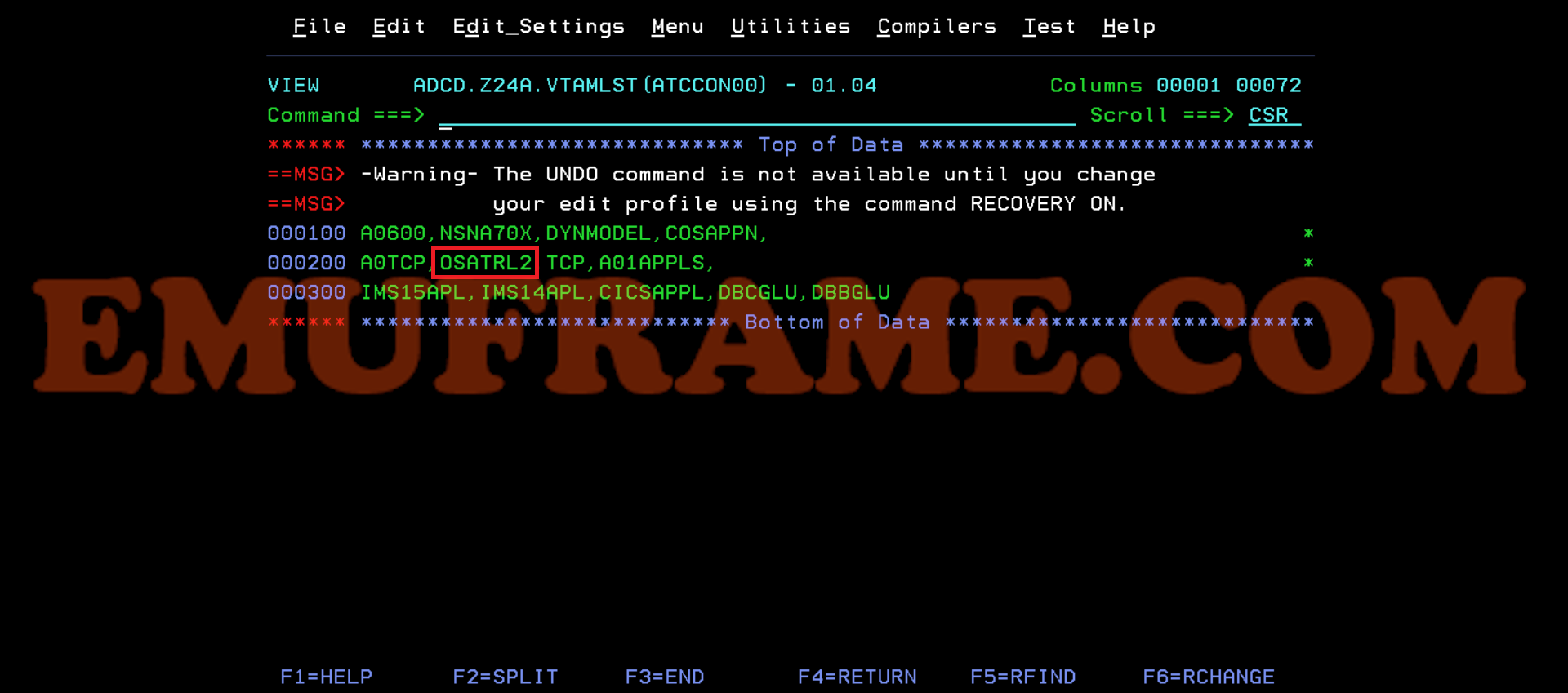

Para esta versión de ADCD, se carga la lista por defecto de VTAM (la lista 00). Si comprobamos el miembro ATCCON00 de la misma librería VTAMLST, veremos que ya se activa la configuración del miembro OSATRL2 durante el arranque de VTAM.

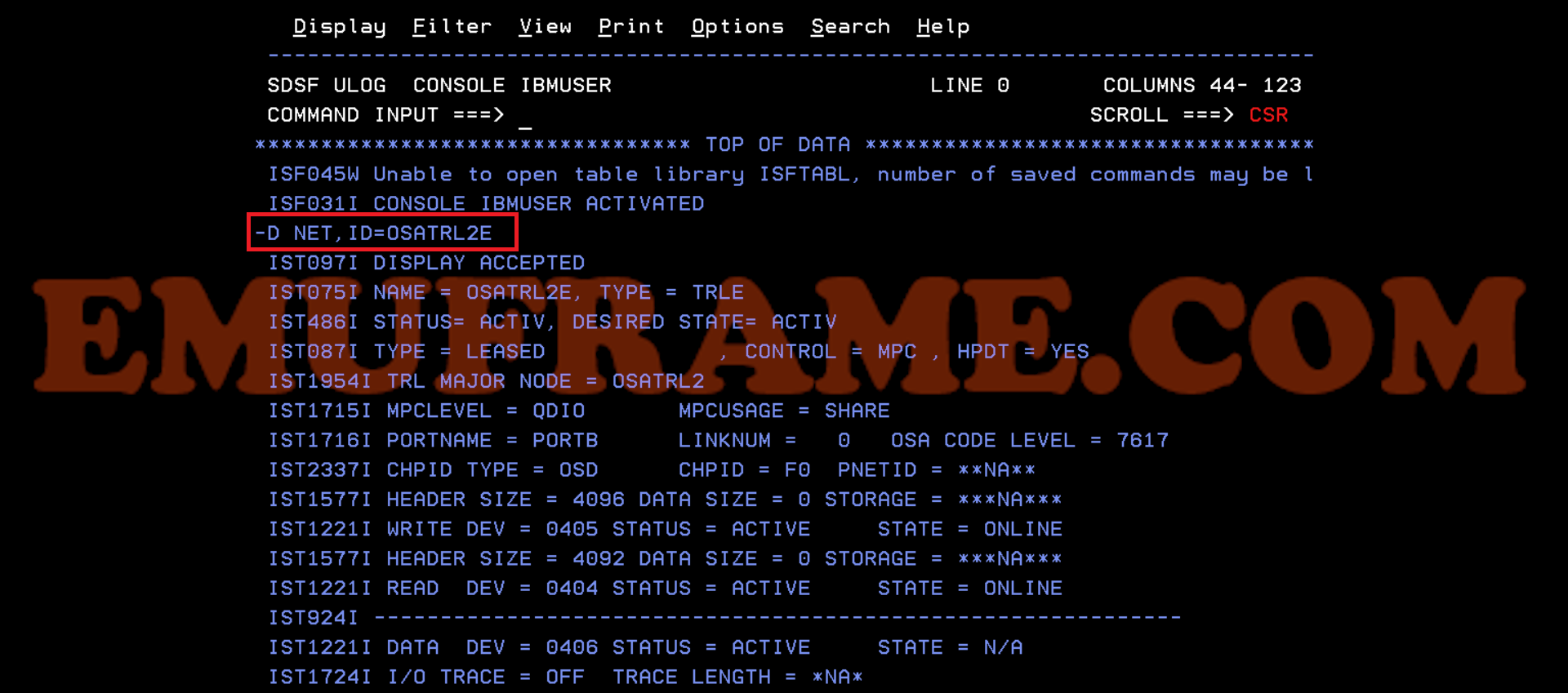

Si queremos una confirmación de que está activo, podemos usar el siguiente comando desde SDSF:

/D NET,ID=OSATRL2E

Ahora vamos a configurar TCPIP.

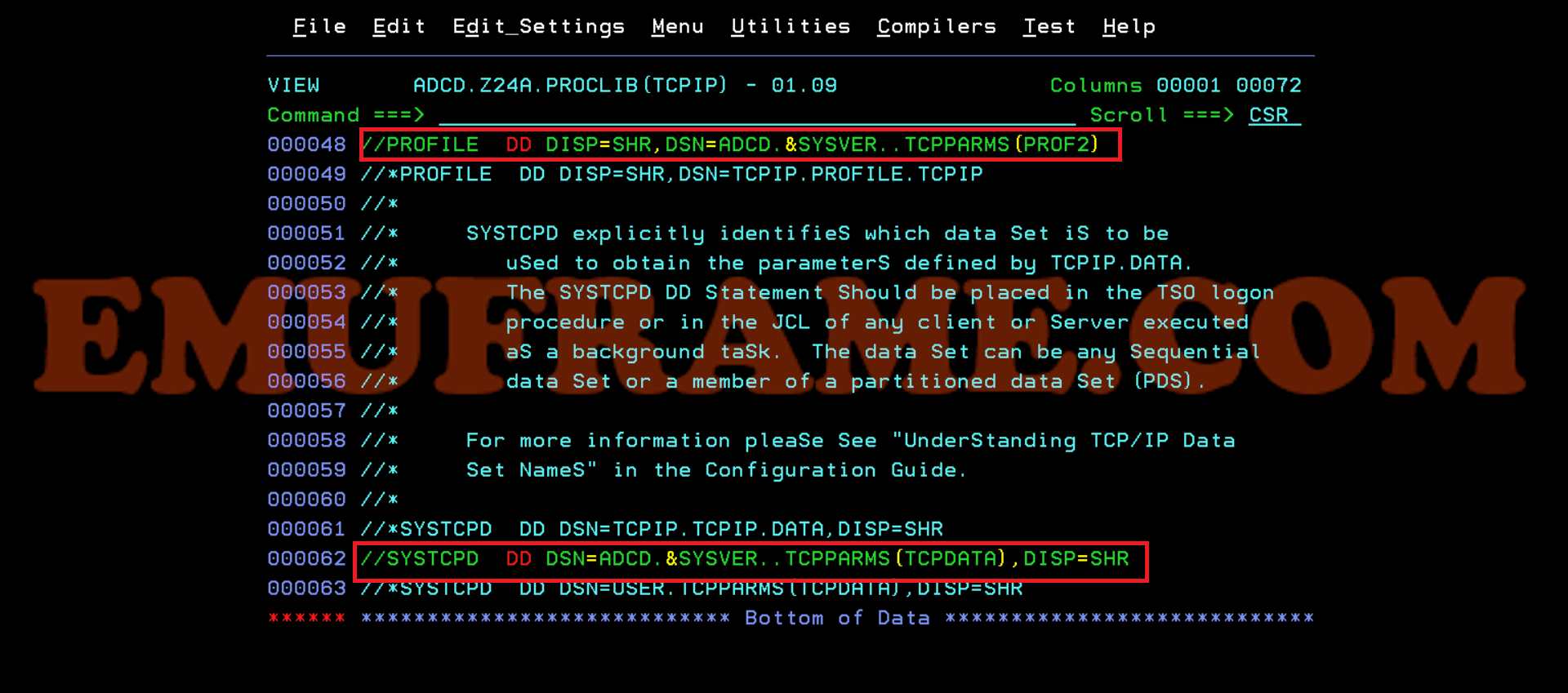

Para saber el “PROFILE” y “SYSTCPD” que usa, debemos mirar la tarea TCPIP. En mi caso, es:

PROFILE – ADCD.Z24A.TCPPARMS(PROF2)

SYSTCPD – ADCD.Z24A.TCPPARMS(TCPDATA)

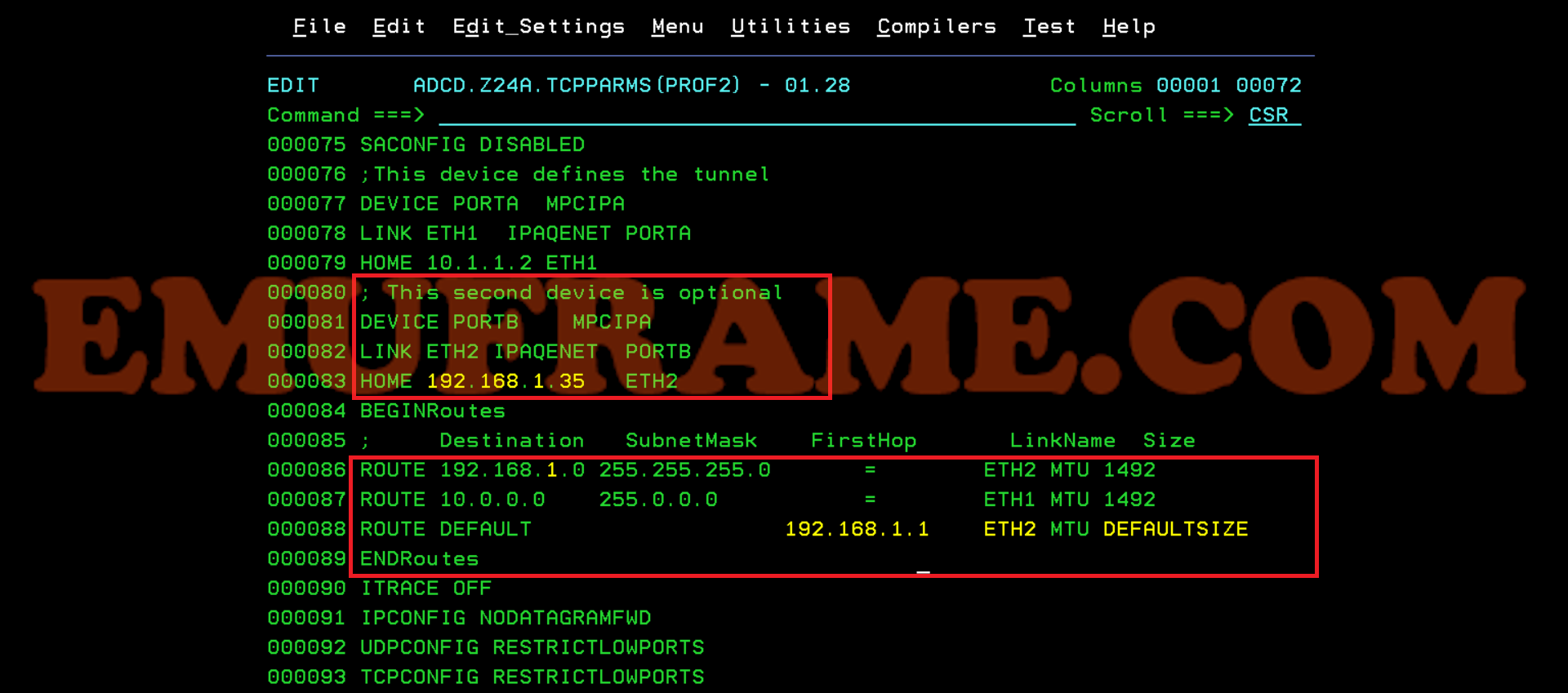

La configuración que usaré en los parámetros del PROFILE es:

IMPORTANTE: La configuración de PORTA no se debe borrar.

;This device defines the tunnel

DEVICE PORTA MPCIPA

LINK ETH1 IPAQENET PORTA

HOME 10.1.1.2 ETH1

; This second device is optional

DEVICE PORTB MPCIPA

LINK ETH2 IPAQENET PORTB

HOME 192.168.1.35 ETH2

BEGINRoutes

; Destination SubnetMask FirstHop LinkName Size

ROUTE 192.168.1.0 255.255.255.0 = ETH2 MTU 1492

ROUTE 10.0.0.0 255.0.0.0 = ETH1 MTU 1492

ROUTE DEFAULT 192.168.1.1 ETH2 MTU DEFAULTSIZE

ENDRoutes

START PORTA

START PORTB

NOTA:

Si la velocidad de transferencia por FTP es lenta, hay que hacer lo siguiente en el Sistema Operativo (Ubuntu, en mi caso):

sudo apt-get install ethtool

Para saber el nombre del dispositivo de red:

ifconfig

Comando:

sudo ethtool -K eth0 gro off

O si el nombre del dispositivo es "eno1", como es mi caso, comando:

sudo ethtool -K eno1 gro off

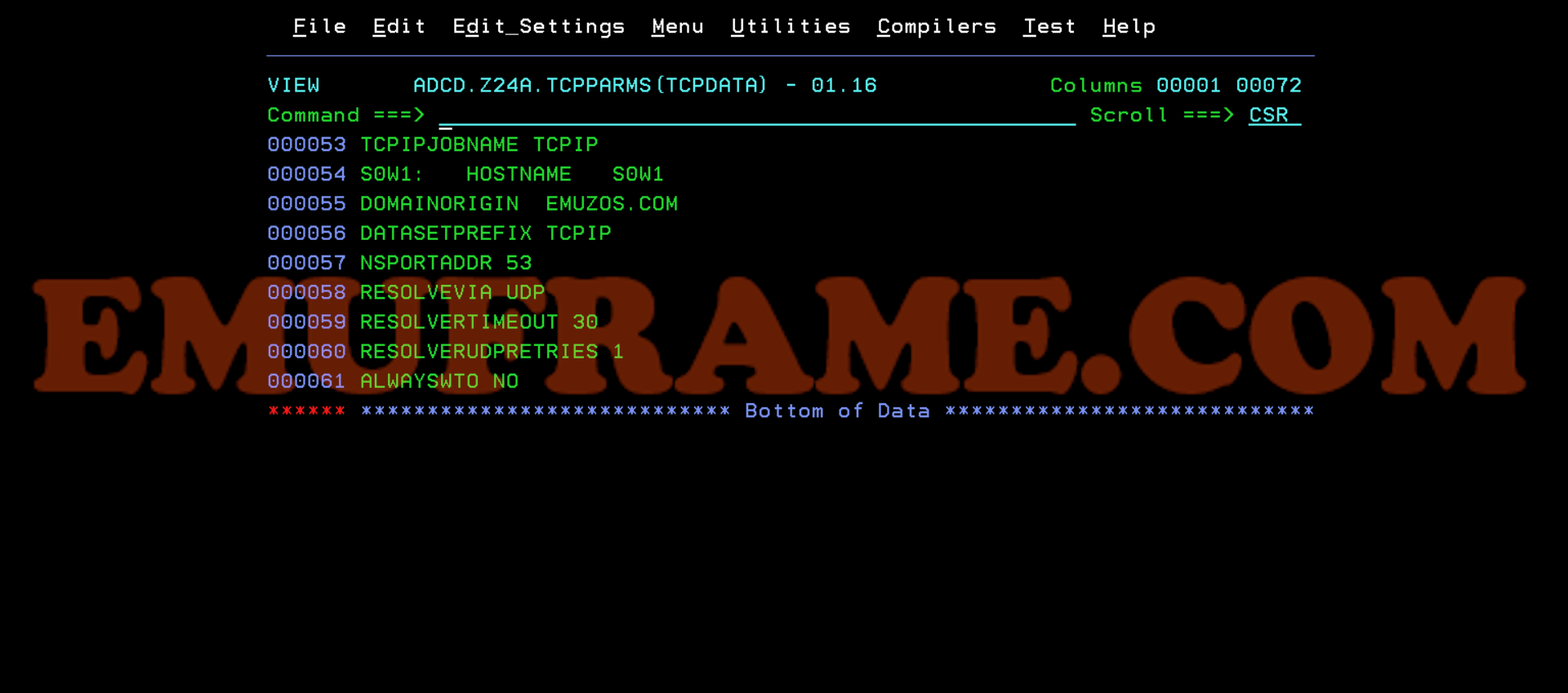

Ahora vamos a cambiar los parámetros del SYSTCPD. En mi caso, cambiaré los siguientes (ajustadlo según vuestros requerimientos):

S0W1: HOSTNAME S0W1

DOMAINORIGIN EMUZOS.COM

HOSTNAME es el nombre del sistema.

DOMAINORIGIN es el nombre dominio (por ejemplo, accederemos a este sistema con la dirección s0w1.emuzos.com).

Por último, faltaría asignar la IP que hemos configurado en el sistema al nombre de dominio que hemos puesto, para que pueda resolver este nombre, y añadir los servidores DNS.

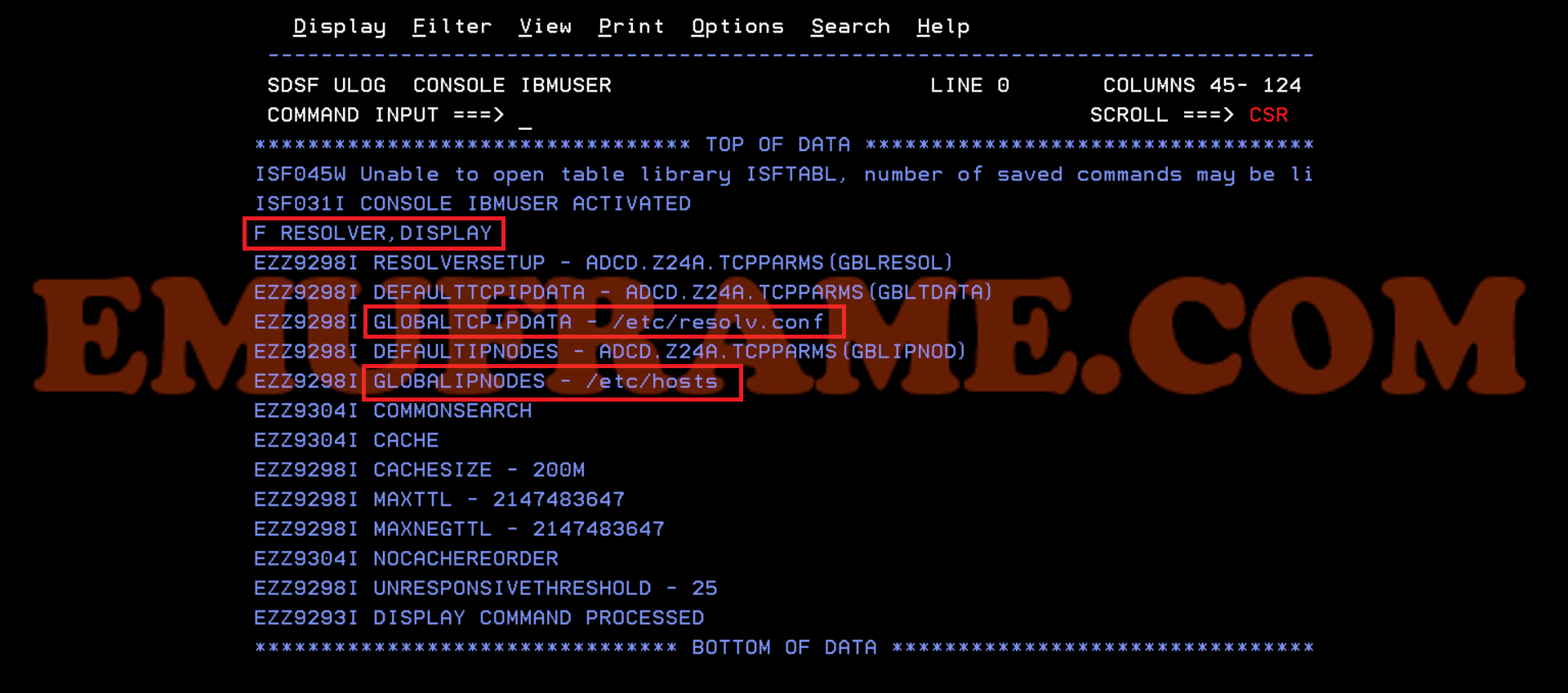

Esto se hace en la tarea “RESOLVER”. Para saber los ficheros de configuración que estamos usando, vamos a SDSF y usamos el comando:

F RESOLVER,DISPLAY

Nos fijamos en el parámetro GLOBALTCPIPDATA y GLOBALIPNODES.

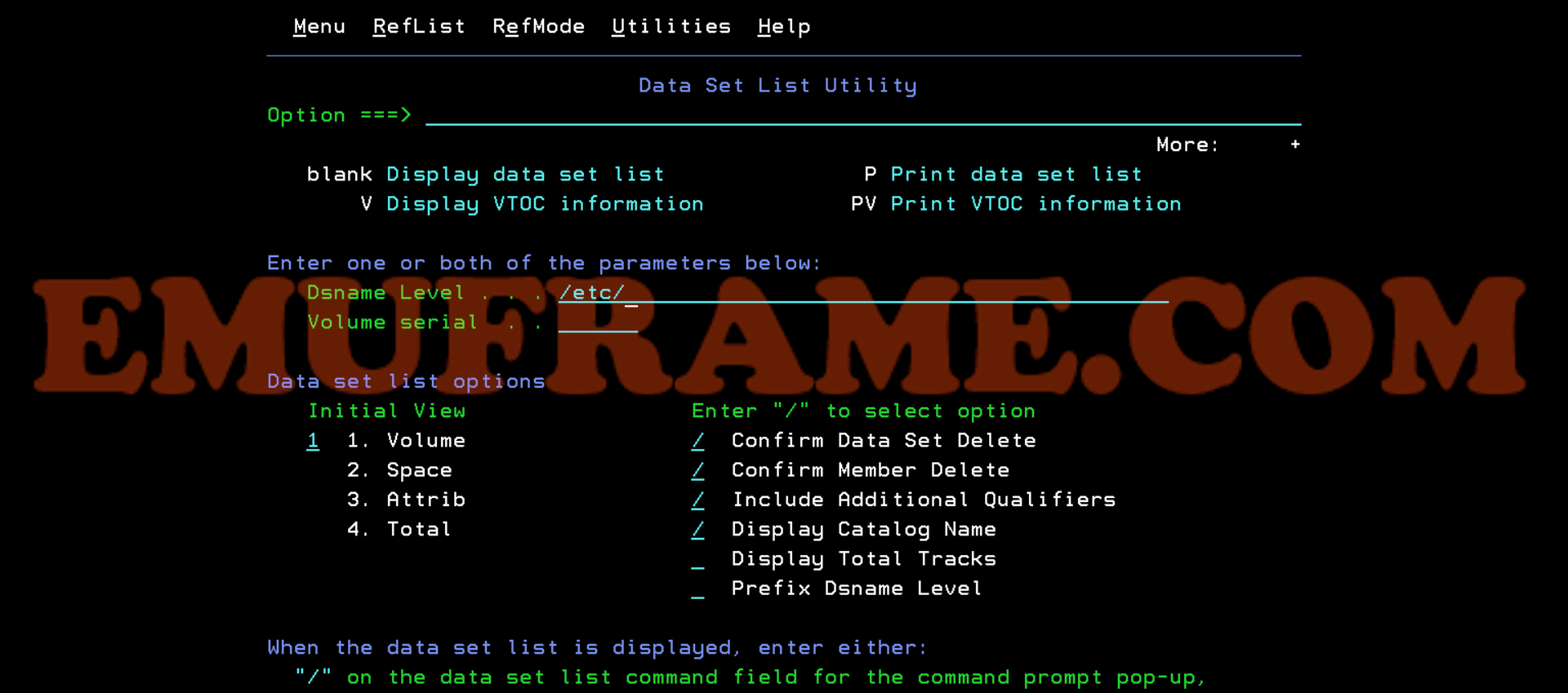

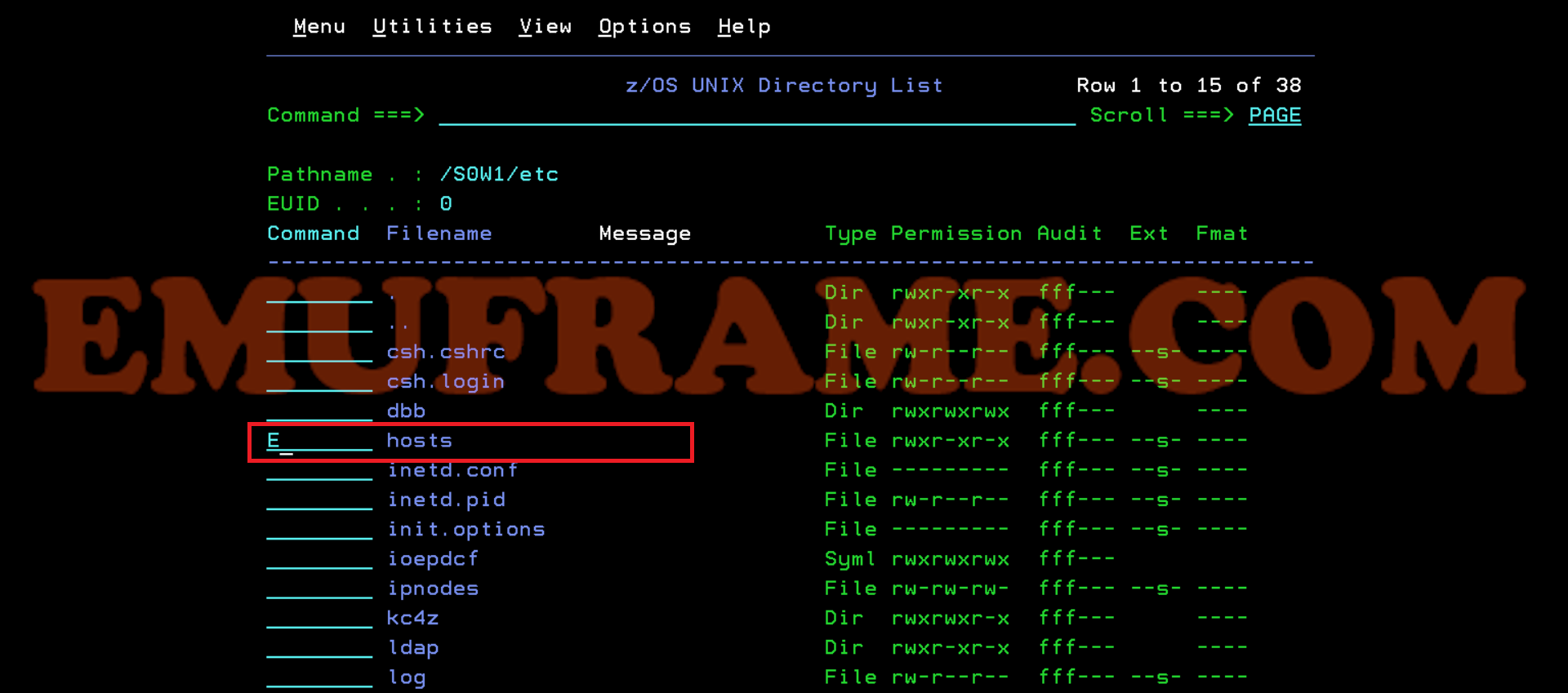

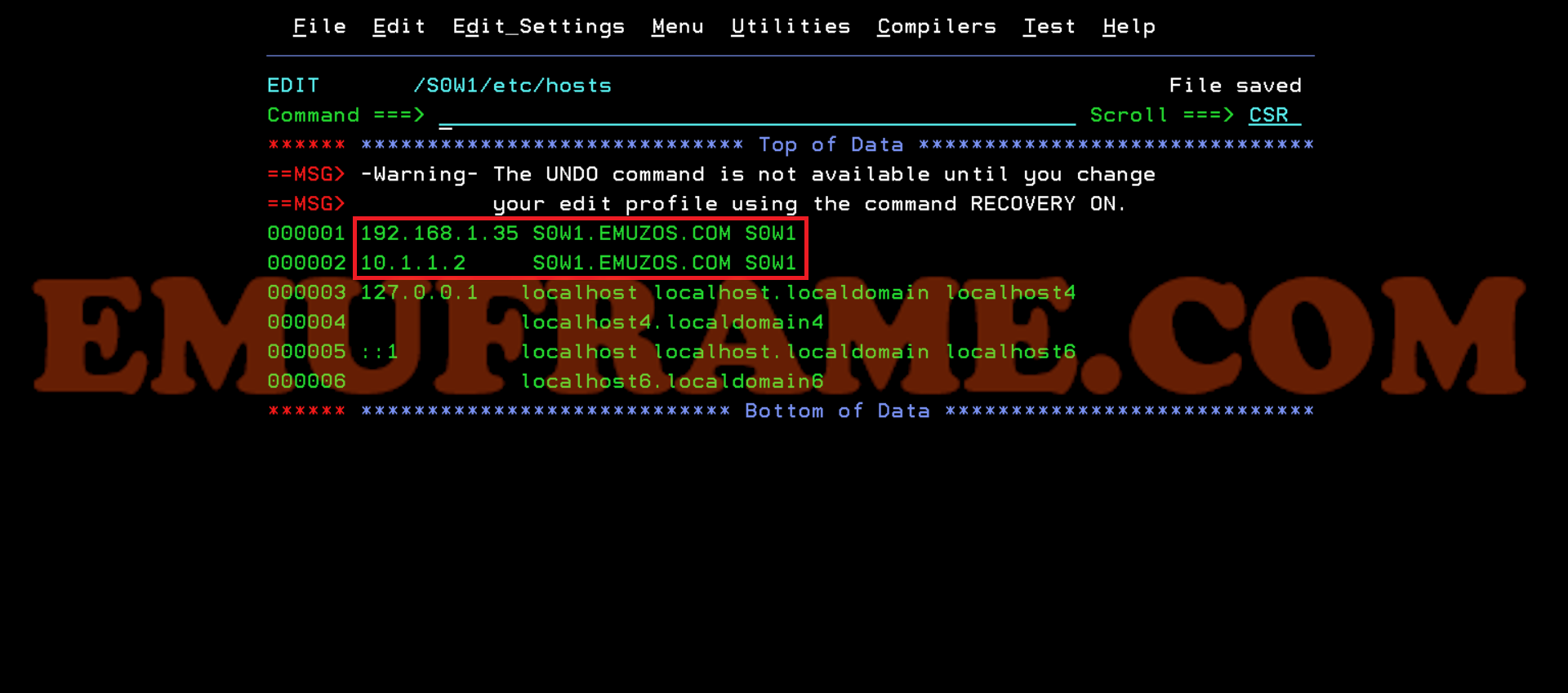

Empezamos editando el fichero “/etc/hosts”.

Añadimos la IP que hemos puesto en el PROFILE de TCPIP y el nombre que configuramos en el miembro TCPDATA. Además, modificamos el nombre en la IP interna (10.1.1.2).

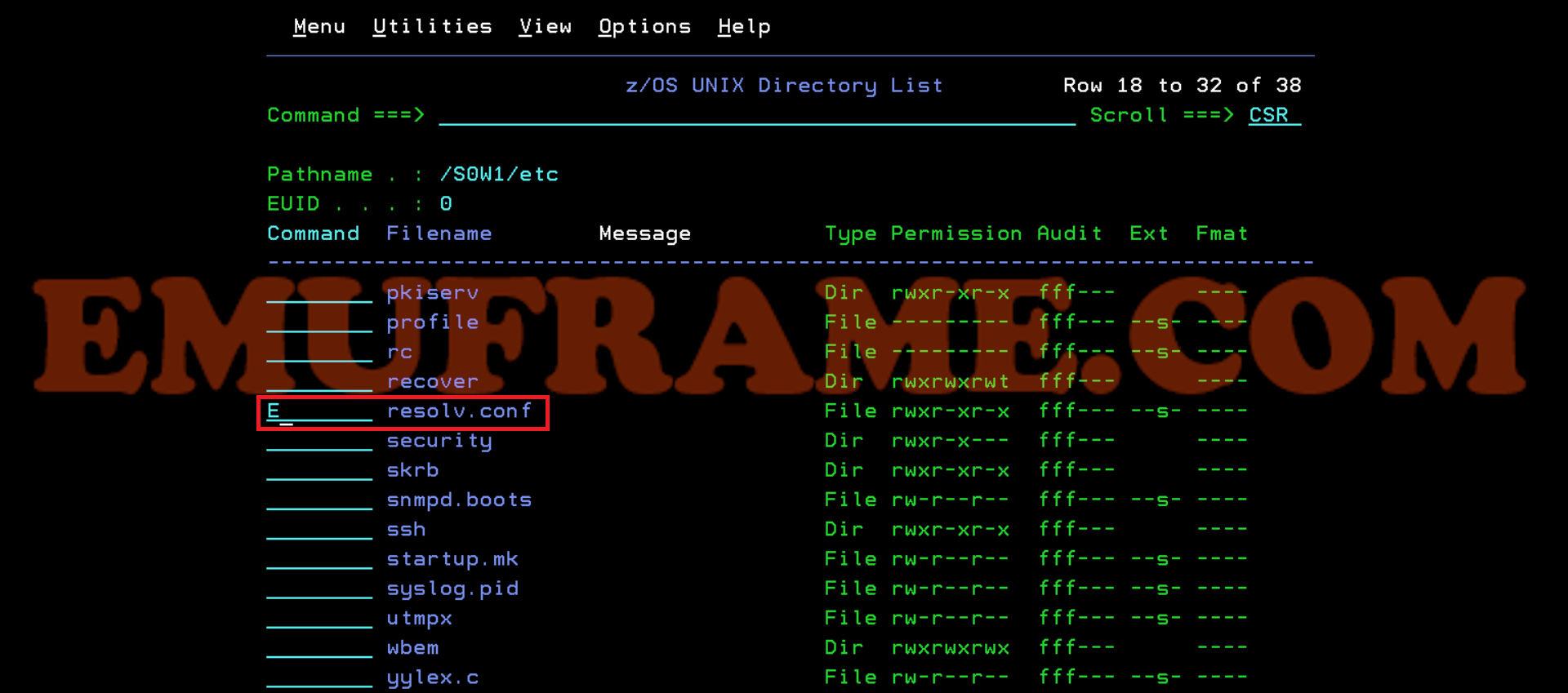

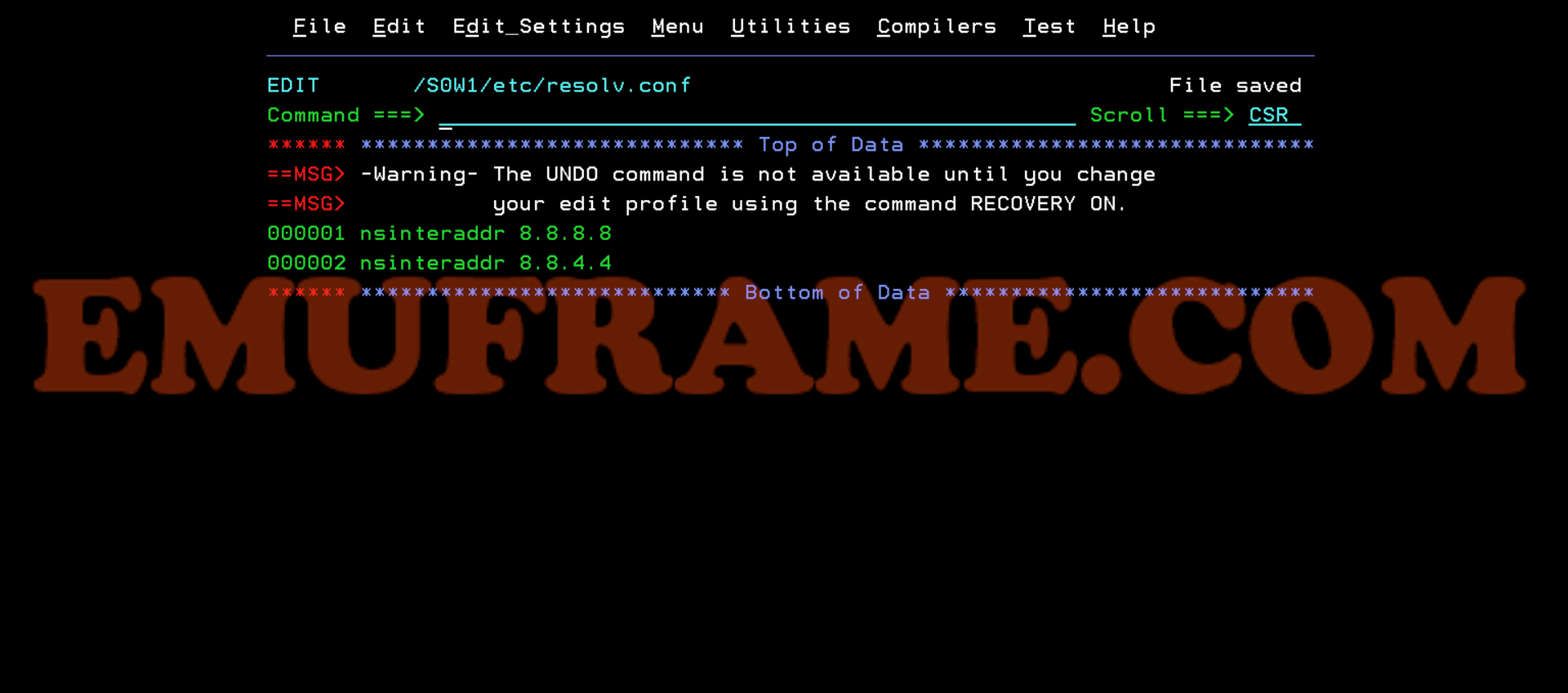

En el fichero “/etc/resolv.conf” vamos a configurar los DNS. En mi caso, usaré los servidores DNS de Google.

Modificamos el parámetro NSINTERADDR con los DNS de Google para resolver nombres (por si lo necesitamos).

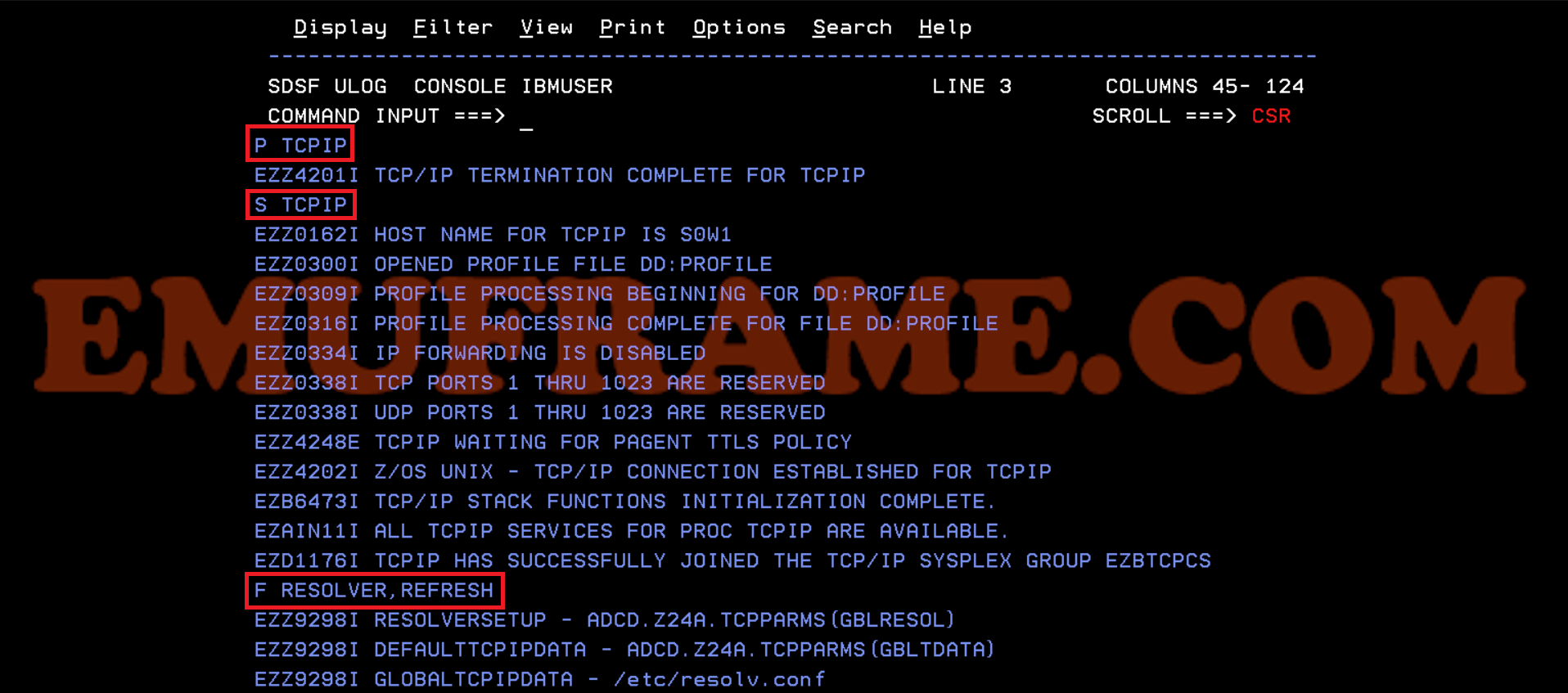

Por último, paramos y arrancamos TCPIP. También debemos refrescar la configuración del RESOLVER.

Parar y arrancar TCPIP

P TCPIP

S TCPIP

Refrescar configuración del RESOLVER.

F RESOLVER,REFRESH

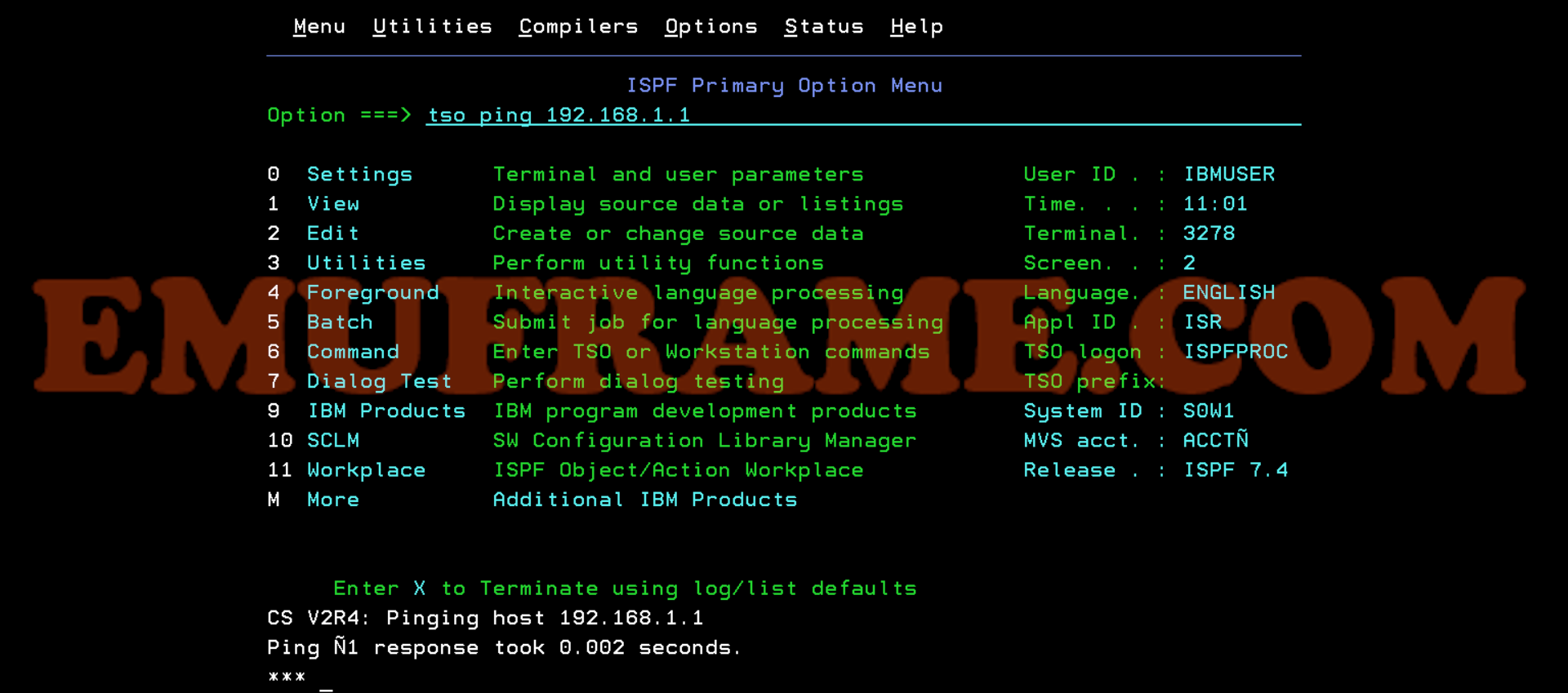

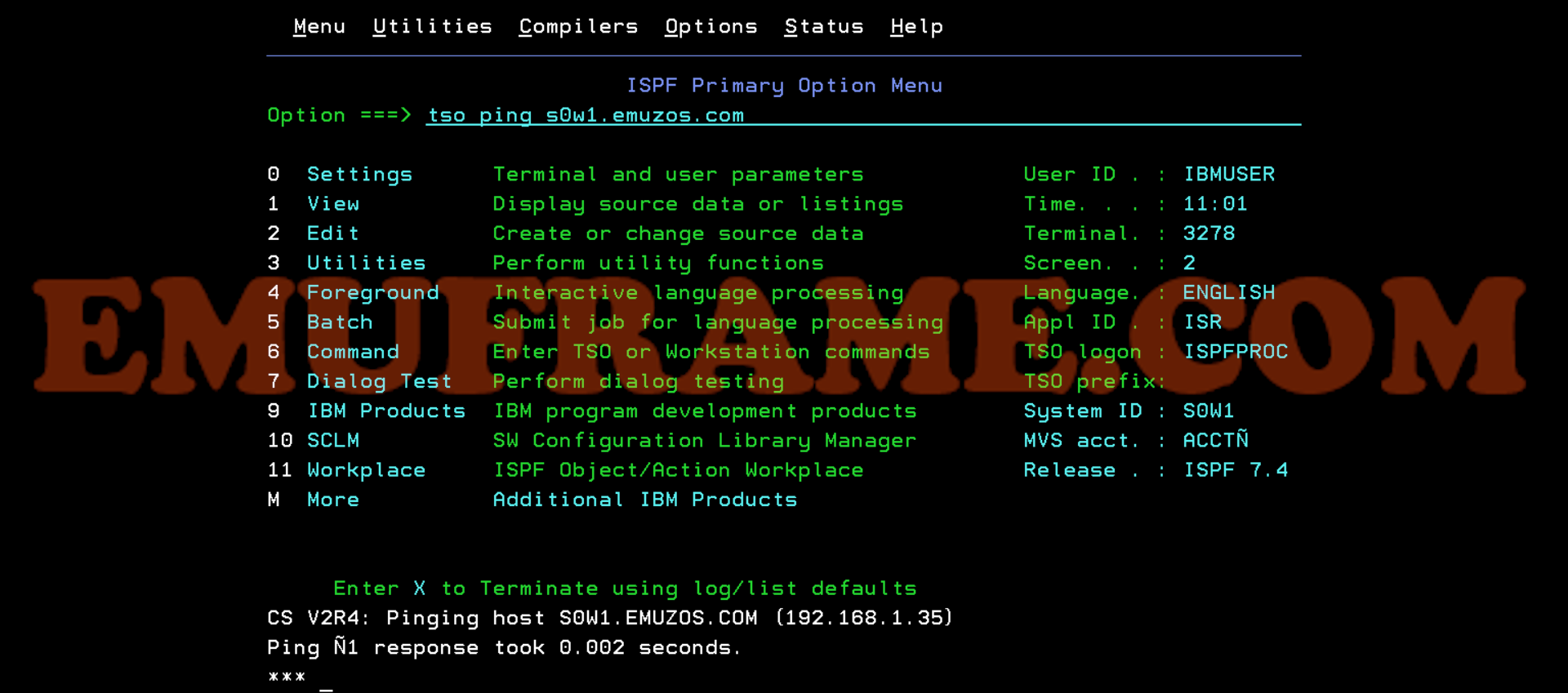

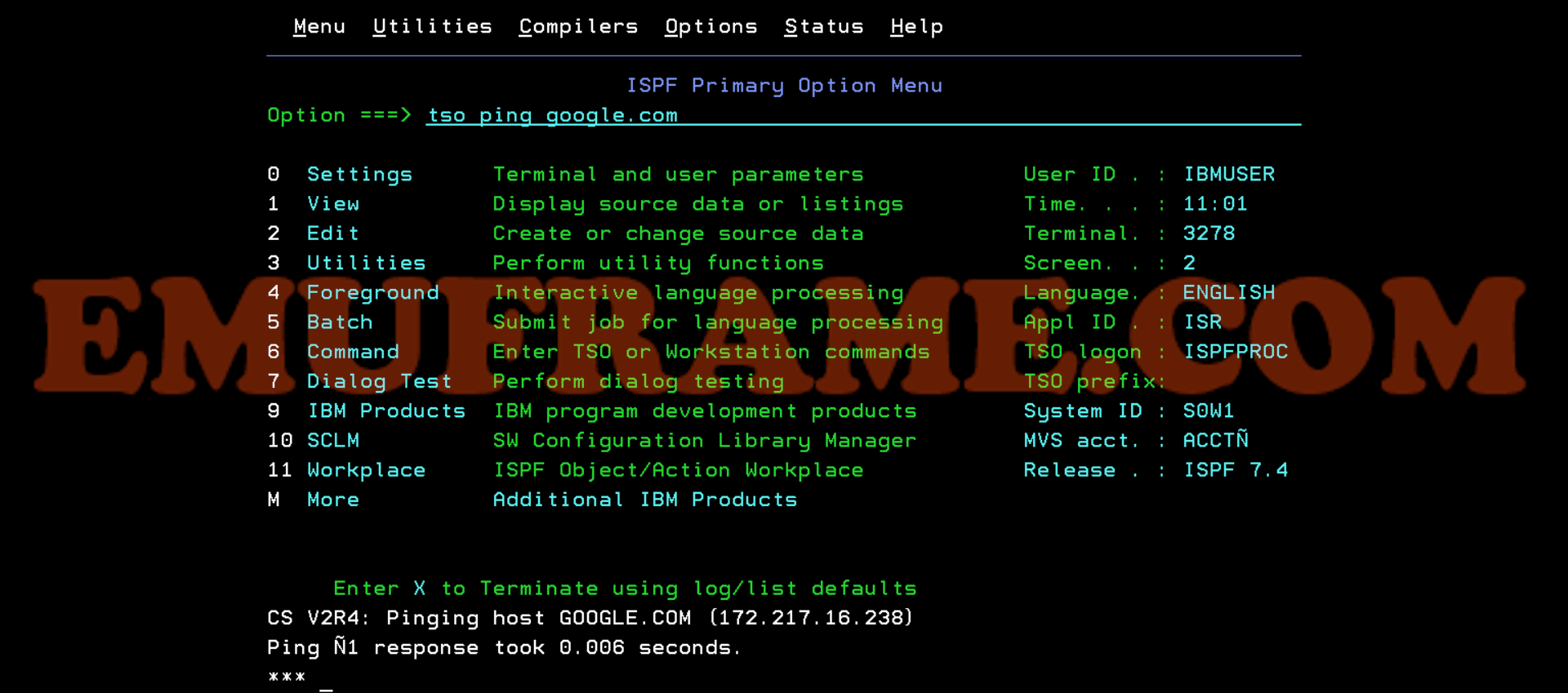

Comprobamos que todo funciona.

Ping al router.

Ping al nombre del sistema. Para comprobar que nos devuelve la IP correcta.

Ping a dirección externa. Para comprobar que resuelve dominios.

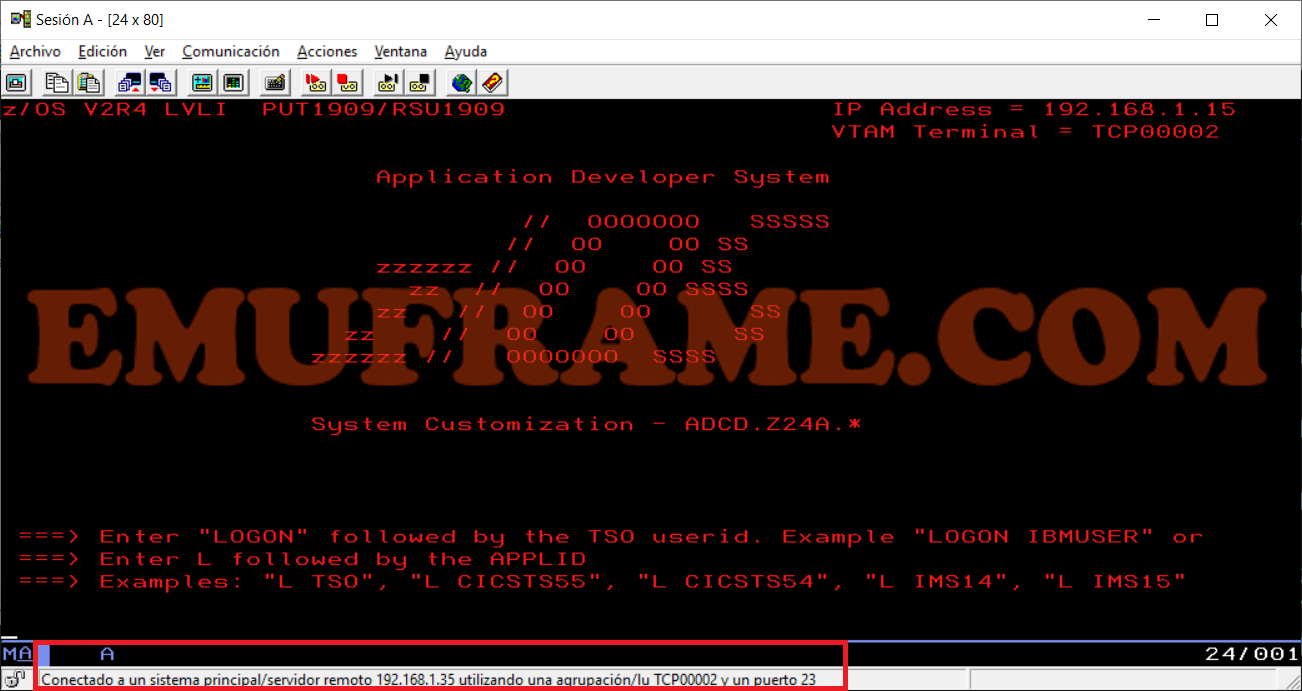

Por último, podemos conectar un terminal a la IP del sistema z/OS (puerto 23) para confirmar que conecta.

Ya tenemos configurada y funcionando la conexión TCPIP en z/OS. Espero que os haya parecido fácil.